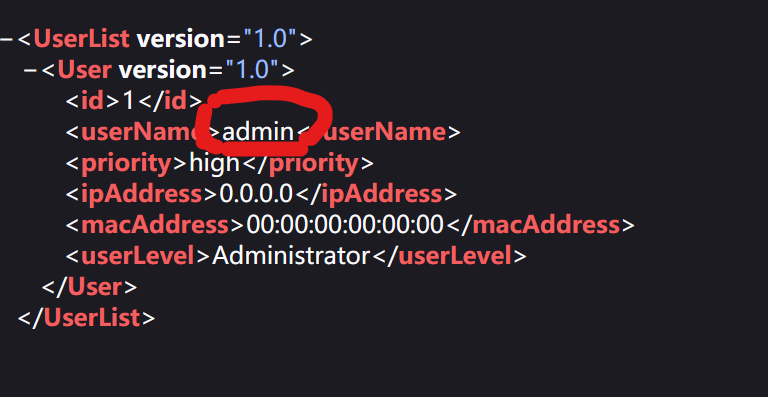

漏洞描述:Hikvision DS-2CD2xx2F-I Series等都是中国海康威视(Hikvision)公司的网络摄像头产品。多款Hikvision产品中存在身份验证漏洞。攻击者可利用该漏洞提升权限,获取敏感信息的访问权限。以下产品和版本受到影响:Hikvision DS-2CD2xx2F-I Series 5.2.0 build 140721版本至5.4.0 build 160530版本;DS-2CD2xx0F-I Series 5.2.0 build 140721版本至5.4.0 Build 160401版本;DS-2CD2xx2FWD Series 5.3.1 build 150410版本至5.4.4 Build 161125版本;DS-2CD4x2xFWD Series 5.2.0 build 140721版本至5.4.0 Build 160414版本;DS-2CD4xx5 Series 5.2.0 build 140721版本至5.4.0 Build 160421版本;DS-2DFx Series 5.2.0 build 140805版本至5.4.5 Build 160928版本;DS-2CD63xx Series 5.0.9 build 140305版本至5.3.5 Build 160106版本。

利用条件:不需要

交互要求:0-click

公开程度:有公开poc详情

厂商:hikvision

受影响的产品:

ds-2cd4112f-i\(z\)_firmware

ds-2cd2532f-i(s)_firmware

ds-2cd2t32-i3

ds-2cd2312-i_firmware

ds-2cd2732f-i(s)

ds-2cd4324f-i\(s\)

ds-2cd4212f-i(h)

ds-2cd4232fwd-i\(s\)_firmware

ds-2cd4312f-i(h)

ds-2cd4032fwd-(a)

ds-2cd4212f-i(z)_firmware

ds-2cd4232fwd-i\(h\)

ds-2cd4212f-i\(h\)

ds-2cd4012f-(a)

ds-2cd4324f-i(s)_firmware

ds-2cd4312f-i\(s\)

ds-2cd2712f-i\(s\)

ds-2cd4212fwd-i(s)_firmware

ds-2cd4012fwd-(a)

ds-2cd4024f-\(p\)_firmware

ds-2cd4124f-i\(z\)_firmware

ds-2cd4324f-i(z)

ds-2cd4024f-\(p\)

ds-2cd4212fwd-i(z)_firmware

ds-2cd4324f-i(s)

ds-2cd4224f-i\(h\)

ds-2cd4224f-i(h)

ds-2cd2412f-i\(w\)_firmware

ds-2cd4232fwd-i\(z\)

ds-2cd4324f-i(z)_firmware

ds-2cd4032fwd-\(w\)

ds-2cd2732f-i\(s\)

ds-2cd2112-i

ds-2cd4332fwd-i(h)_firmware

ds-2cd4112f-i\(z\)

ds-2cd2632f-i(s)_firmware

ds-2cd4212fwd-i(h)

ds-2cd2532f-i\(s\)

ds-2cd4224f-i(h)_firmware

ds-2cd4224f-i\(h\)_firmware

ds-2cd4024f-(a)_firmware

ds-2cd4312f-i(s)_firmware

ds-2cd2t32-i8_firmware

ds-2cd2312-i

ds-2cd4132fwd-i(z)_firmware

ds-2cd4232fwd-i(h)_firmware

ds-2cd4324f-i\(z\)_firmware

ds-2cd4232fwd-i(z)

ds-2cd4012f-\(w\)

ds-2cd4012fwd-(p)

ds-2cd4312f-i\(z\)_firmware

ds-2cd2632f-i\(s\)_firmware

ds-2cd4324f-i\(s\)_firmware

ds-2cd4312f-i(s)

ds-2cd2712f-i(s)_firmware

ds-2cd4224f-i(s)_firmware

ds-2cd4024f-(a)

ds-2cd4232fwd-i\(h\)_firmware

ds-2cd4332fwd-i\(z\)

ds-2cd4312f-i\(s\)_firmware

ds-2cd4324f-i(h)_firmware

ds-2cd4312f-i\(z\)

ds-2cd4012f-\(a\)_firmware

ds-2cd4032fwd-(a)_firmware

ds-2cd4024f-\(w\)_firmware

ds-2cd4012f-\(p\)

ds-2cd2512f-i(s)_firmware

ds-2cd4212fwd-i\(z\)

ds-2cd4332fwd-i(s)

ds-2cd4032fwd-\(w\)_firmware

ds-2cd4232fwd-i(s)_firmware

ds-2cd4024f-(p)_firmware

ds-2cd4132fwd-i\(z\)

ds-2cd4232fwd-i\(s\)

ds-2cd4224f-i(z)_firmware

ds-2cd4032fwd-\(p\)

ds-2cd2612f-i\(s\)

ds-2cd2732f-i(s)_firmware

ds-2cd2512f-i\(s\)_firmware

ds-2cd2532f-i\(s\)_firmware

ds-2cd4224f-i\(s\)_firmware

ds-2cd4024f-\(w\)

ds-2cd4324f-i\(z\)

ds-2cd2132-i_firmware

ds-2cd4012f-(p)_firmware

ds-2cd4124f-i(z)_firmware

ds-2cd2632f-i\(s\)

ds-2cd4012fwd-\(p\)_firmware

ds-2cd2t32-i5_firmware

ds-2cd2512f-i\(s\)

ds-2cd4212f-i\(h\)_firmware

ds-2cd4232fwd-i\(z\)_firmware

ds-2cd4024f-\(a\)_firmware

ds-2cd4032fwd-(p)

ds-2cd4112fwd-i(z)_firmware

ds-2cd4212fwd-i\(s\)

ds-2cd2412f-i\(w\)

ds-2cd4212f-i(s)

ds-2cd2412f-i(w)

ds-2cd4212fwd-i\(h\)_firmware

ds-2cd4024f-(w)_firmware

ds-2cd4112f-i(z)

ds-2cd4012fwd-(a)_firmware

ds-2cd2232-i5_firmware

ds-2cd4012fwd-\(a\)_firmware

ds-2cd2t32-i5

ds-2cd4012fwd-\(p\)

ds-2cd4112f-i(z)_firmware

ds-2cd4212f-i\(s\)_firmware

ds-2cd4332fwd-i(s)_firmware

ds-2cd6412fwd_firmware

ds-2cd4332fwd-i\(h\)_firmware

ds-2cd4024f-(p)

ds-2cd4212fwd-i(z)

ds-2cd4032fwd-(w)_firmware

ds-2cd2412f-i(w)_firmware

ds-2cd4212f-i(h)_firmware

ds-2cd4312f-i(h)_firmware

ds-2cd4332fwd-i(z)

ds-2cd4312f-i\(h\)_firmware

ds-2cd2332-i_firmware

ds-2cd2432f-i\(w\)_firmware

ds-2cd4032fwd-(w)

ds-2cd4012f-\(p\)_firmware

ds-2cd4012f-\(a\)

ds-2cd4312f-i(z)_firmware

ds-2cd2632f-i(s)

ds-2cd4012f-(w)_firmware

ds-2cd4212fwd-i(h)_firmware

ds-2cd2032-i

ds-2cd4332fwd-i\(z\)_firmware

ds-2cd4324f-i(h)

ds-2cd4332fwd-i\(s\)_firmware

ds-2cd4124f-i\(z\)

ds-2cd4012fwd-\(w\)

ds-2cd4232fwd-i(z)_firmware

ds-2cd2t32-i8

ds-2cd4312f-i(z)

ds-2cd2112-i_firmware

ds-2cd4032fwd-\(p\)_firmware

ds-2cd4212f-i\(z\)

ds-2cd4224f-i(z)

ds-2cd2512f-i(s)

ds-2cd4224f-i\(z\)

ds-2cd2732f-i\(s\)_firmware

ds-2cd4112fwd-i\(z\)_firmware

ds-2cd4332fwd-i(h)

ds-2cd4212f-i(s)_firmware

ds-2cd4212f-i(z)

ds-2cd4212fwd-i\(h\)

ds-2cd4032fwd-(p)_firmware

ds-2cd4012f-(p)

ds-2cd2132-i

ds-2cd4332fwd-i\(h\)

ds-2cd2212-i5

ds-2cd4012fwd-(w)_firmware

ds-2cd2712f-i\(s\)_firmware

ds-2cd4112fwd-i\(z\)

ds-2cd4032fwd-\(a\)

ds-2cd4324f-i\(h\)

ds-2cd4332fwd-i\(s\)

ds-2cd4032fwd-\(a\)_firmware

ds-2cd4012fwd-\(w\)_firmware

ds-2cd4124f-i(z)

ds-2cd2212-i5_firmware

ds-2cd4132fwd-i(z)

ds-2cd2332-i

ds-2cd4212fwd-i\(z\)_firmware

ds-2cd4232fwd-i(s)

ds-2cd2t32-i3_firmware

ds-2cd4012f-(w)

ds-2cd2432f-i(w)_firmware

ds-2cd4324f-i\(h\)_firmware

ds-2cd2032-i_firmware

ds-2cd4024f-\(a\)

ds-2cd2612f-i(s)_firmware

ds-2cd4012fwd-\(a\)

ds-2cd4212f-i\(z\)_firmware

ds-2cd2712f-i(s)

ds-2cd2612f-i\(s\)_firmware

ds-2cd4012fwd-(p)_firmware

ds-2cd4332fwd-i(z)_firmware

ds-2cd2612f-i(s)

ds-2cd4312f-i\(h\)

ds-2cd4024f-(w)

ds-2cd4112fwd-i(z)

ds-2cd4224f-i\(z\)_firmware

ds-2cd6412fwd

ds-2cd4212fwd-i(s)

ds-2cd2532f-i(s)

ds-2cd4012f-(a)_firmware

ds-2cd2232-i5

ds-2cd4212fwd-i\(s\)_firmware

ds-2cd4012fwd-(w)

ds-2cd4224f-i\(s\)

ds-2cd4224f-i(s)

ds-2cd4232fwd-i(h)

ds-2cd4212f-i\(s\)

ds-2cd4132fwd-i\(z\)_firmware

ds-2cd4012f-\(w\)_firmware

![【图书】《如何阅读一本书》 [美] 莫提默·J. 艾德勒 著(How to Read a Book) 【图书】《如何阅读一本书》 [美] 莫提默·J. 艾德勒 著(How to Read a Book)](https://cdn.kawayi.space//www.kawayi.space/word/【图书】《如何阅读一本书》 [美] 莫提默·J. 艾德勒 著(How to Read a Book)/fm.jpg)

共有 0 条评论